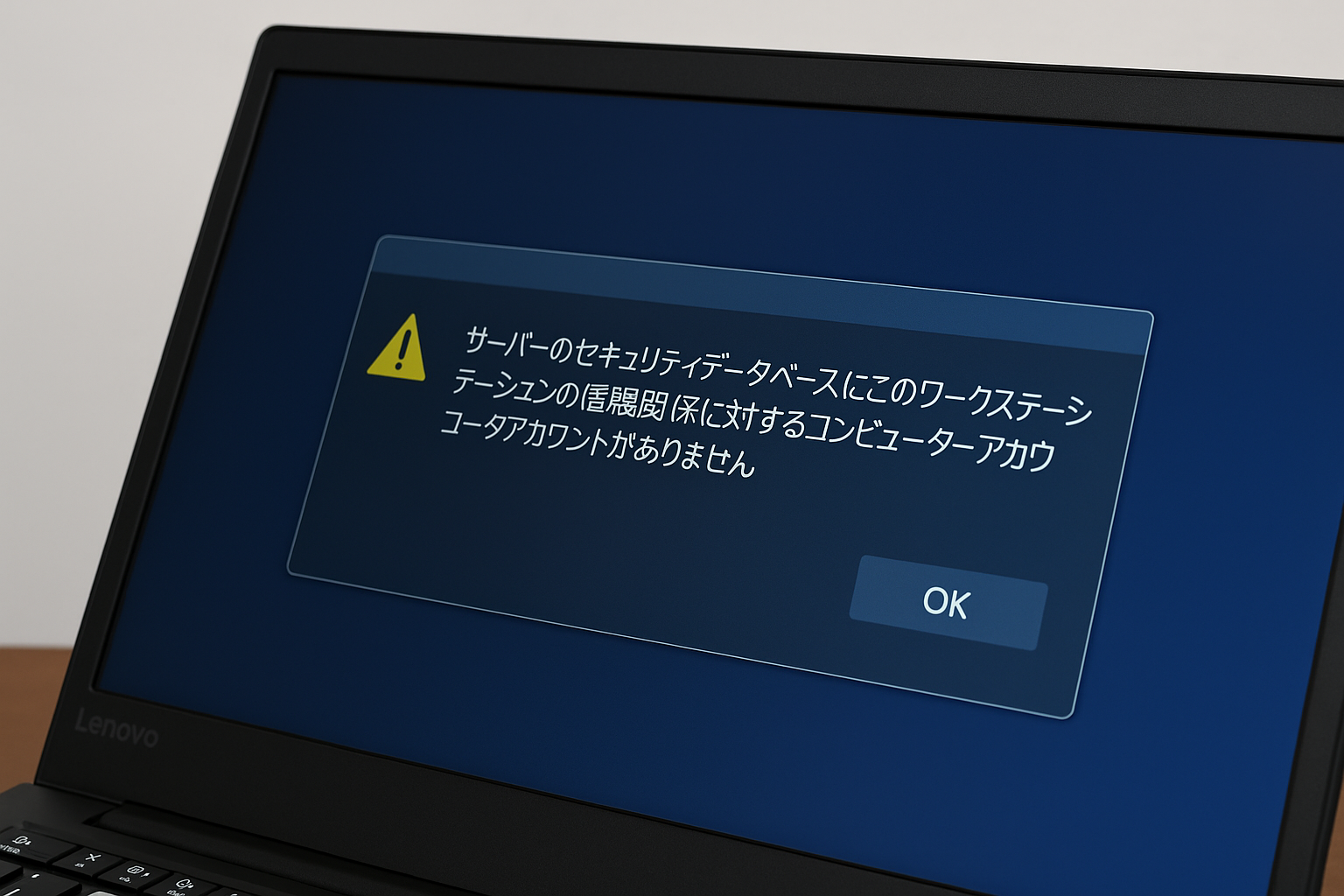

Windows PCを使っていて突然「サーバーのセキュリティデータベースにこのワークステーションの信頼関係に対するコンピュータアカウントがありません」と表示され、ドメインアカウントでのログインができなくなったことはありませんか?

このエラーは企業のIT部門や情シス担当者を悩ませる典型的なトラブルの一つです。特に、出社直後・PC再起動後・ADサーバー変更後などに突発的に発生するため、原因が掴みにくく復旧にも時間がかかりがちです。

この記事では、なぜこのエラーが起こるのか、どうすれば解決できるのかを初心者にもわかりやすく解説します。ITに詳しくない方にも対応できるよう、コマンド例や画面操作手順も含めて丁寧にまとめました。

このエラーメッセージが意味することとは?

このエラーは、「PCがドメインコントローラー(ADサーバー)に登録されている“コンピューターアカウント”として認識されなくなっている」ことを意味します。AD(Active Directory)環境では、ユーザーアカウントだけでなくPC自体にも一意のアカウントが存在し、それがセキュリティのベースになっています。Windowsがログインの際、ADに対してPCアカウントを提示し、ADがそれを認証することでドメイン接続が成立します。

この認証に失敗すると、「信頼関係が破損した」と見なされ、エラーメッセージが表示されてしまいます。つまり、これは単なるユーザー認証の失敗ではなく、PCとADの間に存在する“セキュアチャネル(Secure Channel)”が切断されている状態なのです。

エラー発生の主な原因一覧

このエラーにはいくつかの発生要因があります。以下は代表的な原因と、それぞれの概要です:

-

PCのドメインパスワードが変更されたが同期されていない

→PCとADは約30日ごとにパスワードを自動更新しますが、長期間オフラインだったPCなどではこの更新が同期されないことがあります。 -

PCのコンピューターアカウントがADから削除されている

→古いPCを整理する際に誤ってAD上のアカウントを削除すると、接続できなくなります。 -

ADの複製遅延・同期トラブル

→複数のドメインコントローラーが存在する環境で、レプリケーションが遅延すると「登録されているはずのPC」が一部のサーバーからは見えなくなるケースがあります。 -

DNS設定ミスによるAD未到達

→ドメイン参加時や普段の通信にはDNSが極めて重要です。誤ったDNS設定をしていると、ADとの通信自体が確立できません。 -

同じ名前のPCが重複登録されている

→異なるPCが同じコンピューター名でADに登録されると、認証の衝突が起こりログオンできなくなります。

対処法①:セキュアチャネルの修復コマンドを使う

ログインが可能なローカルアカウントを使用してWindowsに入れた場合は、PowerShellやコマンドプロンプトを使ってセキュアチャネルの修復を試みましょう。

PowerShellの場合:

Test-ComputerSecureChannel -Repair -Credential ドメイン名\管理者ユーザー名

このコマンドは、ADとの安全な通信チャネルを再確立する役割を果たします。うまくいけば再起動後にドメインアカウントでログイン可能になります。

コマンドプロンプトの場合:

netdom reset <PC名> /domain:<ドメイン名> /userd:<管理者ユーザー名> /passwordd:*

netdomコマンドはドメイン再認証や信頼関係のリセットに使える強力なツールです。ただし、Remote Server Administration Tools (RSAT)が必要な場合もあるため、使用環境を確認しましょう。

対処法②:ドメインから抜けて再参加する

上記コマンドが失敗した、またはそもそもローカル管理者アカウントでログインできない場合は、ドメインから一旦抜けて再度参加する方法が最も確実です。

手順概要:

-

管理者権限のローカルアカウントでログイン

-

[設定] → [システム] → [情報] → [ドメインまたはワークグループの変更] へ進む

-

ドメインから一時的に「WORKGROUP」に変更して再起動

-

再度「ドメイン参加」操作を行い、ADに新しく参加させる

この方法では、AD上の古いPCアカウントと新しいアカウントが正しく同期されるため、信頼関係がリフレッシュされます。ただし、社内ネットワークに接続できる状態であることが前提です。

ドメイン再参加前にやっておくべきこと

再参加を行う際には、以下の点を事前に準備・確認しておくことで、トラブルを最小限に抑えられます。

-

ローカル管理者アカウントが存在するか確認(存在しない場合は作成)

-

DNS設定が正しく、ADサーバーを指しているか

-

PCとドメインコントローラーのシステム時刻が大きくずれていないか

-

ADに同一名のPCがすでに存在していないか確認する

特に、時間のずれ(5分以上)があると、Kerberos認証が失敗するため注意が必要です。

同じエラーを防ぐためのチェックリスト

このエラーが頻発する環境では、以下の予防策を講じることで再発防止が可能です。

-

ノートPCなど、長期間ADに接続しない端末の使用ルールを定める

-

PC名の命名ルールを厳格に管理する

-

ドメインに自動ログオンさせる前にPCの状態確認を徹底

-

定期的にドメインコントローラーとコンピューターアカウントの同期状態を確認

-

セキュアチャネルの確認をスクリプトで自動化する

また、AD管理者が不在・引継ぎ不足といった状況が続いている企業では、ドキュメントの整備と属人化の排除が再発防止に直結します。

ドメインに再参加しても解決しない場合はどうする?

まれに再参加してもログインできないケースがあります。この場合は以下を再度チェックしてください。

-

ADに登録されているPCアカウントが「無効」や「ロック」になっていないか

-

複数のDC(ドメインコントローラー)がある場合、レプリケーションの遅延がないか

-

イベントログ(Event Viewer)にエラーコードや詳細な記録がないか

-

PCとサーバーのタイムゾーンや時刻が合っているか

これでも解決しない場合は、新しいPCアカウントを作成して再ドメイン参加するか、サポートベンダーへの相談を検討しましょう。

信頼関係エラーは慌てずに段階的に解決しよう

このエラーは技術的な用語が多く、戸惑いがちですが、原因と手順を理解して段階的に対処すれば解決可能です。まずはセキュアチャネルの修復、ダメならドメインの再参加、それでもダメならログ・設定の再チェックと進めることで、ほとんどのケースで復旧できます。

万一、同じ問題が複数端末で同時に発生している場合は、AD側の構成変更やシステム不具合の可能性もありますので、ドメイン全体の健康状態の確認も視野に入れてください。

ChatGPT

【補足】エラーが出ているPCにリモート接続できない場合の対応

このエラーが出たPCは、基本的にドメインアカウントでのログオンが不可能な状態です。そのため、物理的にPCの前に行けない(出張先、テレワーク、支店設置PCなど)場合は対応が難航します。

このようなケースでは以下の手順が考えられます:

-

VPN接続が確立されているか確認

VPNが切れていると、ADサーバーに到達できず、ドメイン再認証が行えません。 -

IntuneやSCCMなどのMDMツールでの再参加を検討

クラウド管理下のPCであれば、強制的に再ドメイン参加させるスクリプトを実行できる場合もあります。 -

リモート電源再投入やWake-on-LANの活用

再起動後にローカルアカウントで自動ログインできる設定にしておけば、そこから対応可能になる場合もあります。

【参考】コマンド一覧まとめ

記事中で紹介したコマンドを、一覧でまとめておきます。

| コマンド | 目的 | 備考 |

|---|---|---|

Test-ComputerSecureChannel -Repair -Credential ユーザー名 |

セキュアチャネルの修復(PowerShell) | PowerShellで実行。ドメイン管理者資格が必要 |

netdom reset PC名 /domain:ドメイン名 /userd:管理者 /passwordd:* |

ドメインとの信頼関係のリセット | netdomは事前にインストールが必要な場合あり |

nltest /sc_verify:ドメイン名 |

セキュアチャネルの確認 | 確認専用コマンド(修復機能はない) |

【Q&A】よくある質問と答え

Q. ドメインコントローラーが複数あると、どちらに参加してるかわからなくなります。

A. set l コマンドでログオン先のDCを確認できます。LOGONSERVER=\\サーバー名と表示されます。

Q. 一時的にワークグループに戻したら、ユーザープロファイルが初期化されました。

A. ワークグループにすると別プロファイルが生成されるため、ログオン後に以前のプロファイルをC:\Users\旧ユーザー名から手動で復元してください。

Q. 同じエラーが頻繁に起きます。なぜですか?

A. ネットワークのDNS設定、ドメインコントローラーの不具合、またはGPOの誤設定などが疑われます。定期的なドメイン健全性チェックが重要です。

【まとめ】現場対応の「再現性あるマニュアル化」がカギ

信頼関係エラーはIT管理者にとって頻出かつストレスの大きい問題ですが、再発防止には「手順の見える化」が欠かせません。特定の担当者だけが知っている状態にせず、部門内で共有できるマニュアルとして整備することが、システムの安定運用に直結します。

実際の作業ログやトラブルシュート結果を定期的にドキュメント化し、同様の事象が起きた際には過去の対応を振り返れる環境を整えておきましょう。